Zero Trust Security: Strategi Canggih Lindungi Data di Era Digital

Apa Itu Zero Trust Security?

Zero Trust Security adalah model keamanan jaringan yang mengasumsikan bahwa tidak ada entitas—baik di dalam maupun di luar jaringan—yang bisa dipercaya secara default. Setiap permintaan akses harus diverifikasi secara ketat sebelum diizinkan.

Pendekatan ini bertentangan dengan model tradisional yang mempercayai pengguna setelah mereka berhasil masuk ke jaringan internal.

Prinsip Dasar Zero Trust Security

Tiga prinsip utama dari Zero Trust Security adalah:

-

Never Trust, Always Verify

Tidak ada kepercayaan default, semua akses harus diverifikasi. -

Least Privilege Access

Setiap pengguna atau sistem hanya diberi hak akses minimum yang dibutuhkan. -

Assume Breach

Selalu anggap bahwa sistem sudah diretas dan bertindak untuk meminimalkan dampak.

Mengapa Zero Trust Security Semakin Dibutuhkan?

Di era kerja hybrid, cloud computing, dan penggunaan perangkat BYOD (Bring Your Own Device), perimeter jaringan menjadi kabur. Kebanyakan serangan siber modern terjadi dari dalam—baik karena kelalaian pengguna maupun malware yang menyusup.

Zero Trust Security menjawab tantangan ini dengan pendekatan yang lebih adaptif dan real-time.

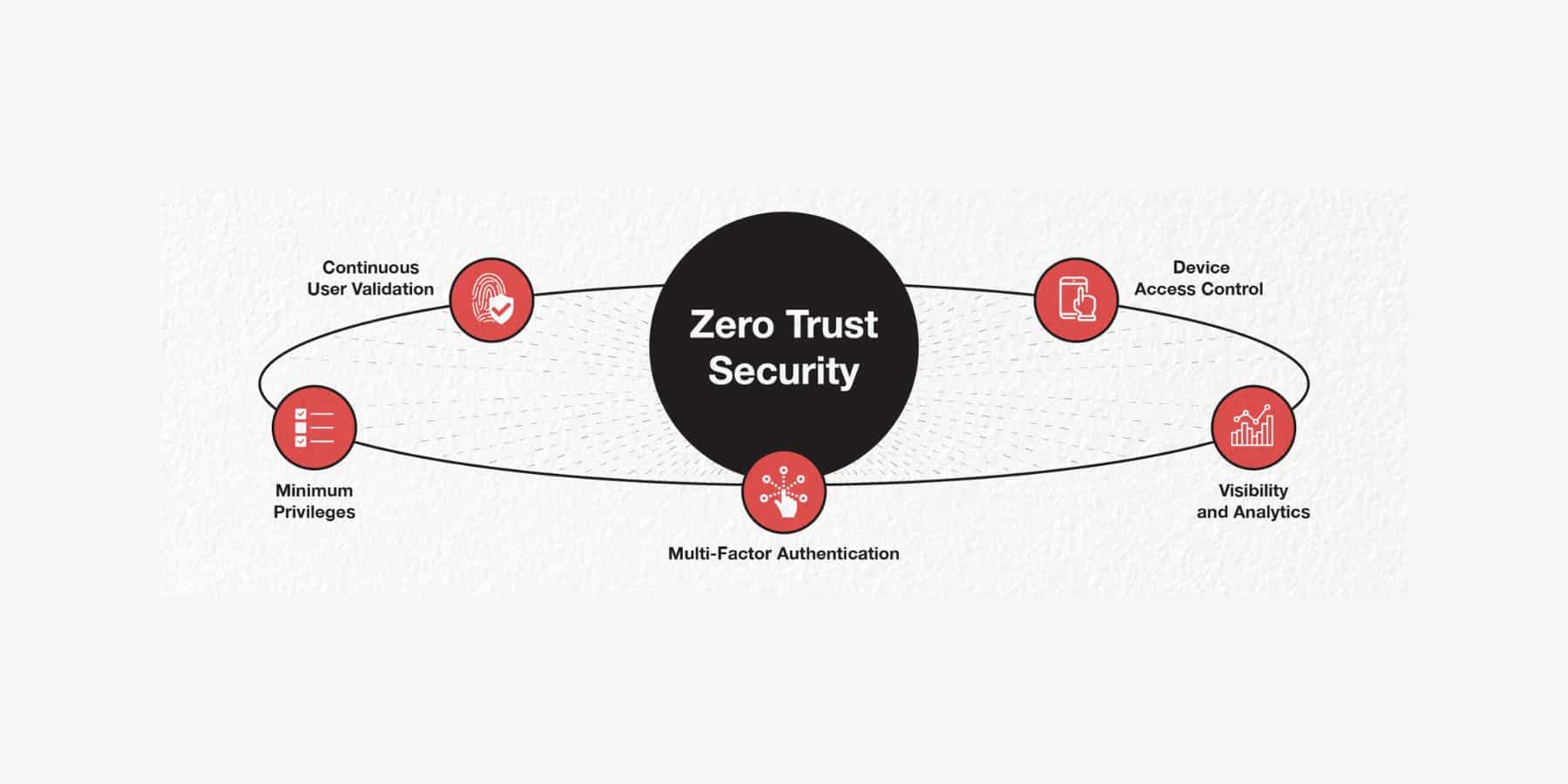

Komponen Utama dalam Zero Trust Security

Beberapa komponen penting dalam penerapan Zero Trust Security:

-

Identitas & Akses Pengguna (IAM)

Otentikasi multifaktor, SSO, verifikasi biometrik. -

Segmentasi Jaringan

Memisahkan sistem penting agar tidak mudah diakses dari satu titik. -

Pemantauan & Analisis

Log aktivitas, deteksi anomali, dan AI untuk analisis perilaku. -

Kebijakan Keamanan Dinamis

Akses berbasis kondisi, lokasi, atau perangkat.

Langkah Implementasi Zero Trust Security

-

Identifikasi Aset & Akses

Tentukan siapa yang bisa mengakses apa, dari mana, dan bagaimana. -

Gunakan MFA (Multi-Factor Authentication)

Jangan hanya andalkan username dan password. -

Segmentasi Jaringan

Pisahkan antara data penting dan data operasional. -

Pantau Semua Aktivitas

Gunakan tools seperti SIEM untuk pemantauan terpusat. -

Audit & Update Berkala

Evaluasi kebijakan keamanan secara rutin.

Tantangan dalam Penerapan Zero Trust Security

-

Kompleksitas Implementasi

Mengubah arsitektur jaringan memerlukan waktu dan biaya. -

Resistensi Internal

Pegawai mungkin merasa sistem terlalu ketat. -

Integrasi Sistem Lama

Beberapa aplikasi lawas tidak kompatibel dengan kebijakan Zero Trust.

Zero Trust vs. Keamanan Tradisional

| Aspek | Zero Trust Security | Model Tradisional |

|---|---|---|

| Kepercayaan Akses | Tidak ada default trust | Percaya setelah login |

| Keamanan Data | Tersegmentasi & real-time | Global & statis |

| Fokus Perlindungan | Setiap permintaan akses | Perimeter jaringan |

| Ketahanan Terhadap Ancaman | Tinggi | Rentan terhadap insider |

-

Baca juga berita lainnya : 8ganks

Studi Kasus: Penerapan Zero Trust Security di Dunia Nyata

Beberapa perusahaan besar udah mulai menerapkan Zero Trust Security dan hasilnya signifikan:

✅ Google – Project BeyondCorp

Google udah lama ninggalin sistem VPN tradisional. Mereka bikin framework bernama BeyondCorp, yang mengadopsi Zero Trust untuk memberikan akses berbasis identitas pengguna, perangkat, dan lokasi.

Hasilnya? Produktivitas tim tetap jalan meskipun infrastruktur terbuka lebar—tanpa kompromi soal keamanan.✅ Netflix & AWS

Netflix menggunakan model Zero Trust di infrastrukturnya yang berbasis cloud (Amazon Web Services) untuk mengamankan pipeline konten, sistem pembayaran, dan akses internal tim devops.

Studi ini buktiin kalau Zero Trust bukan cuma buat institusi keuangan atau militer—tapi cocok banget buat bisnis digital berbasis cloud.

Manfaat Zero Trust Security untuk UMKM & Startup

Banyak yang mikir Zero Trust cuma buat perusahaan gede, padahal sekarang udah banyak tools dan platform Zero Trust as a Service yang bisa dipakai UMKM.

Keunggulannya buat UMKM & Startup:

-

Skalabilitas tinggi: Bisa mulai dari sekecil 5 pengguna, lalu berkembang.

-

Akses karyawan fleksibel: Cocok buat tim remote atau hybrid.

-

Perlindungan data pelanggan: Menambah kepercayaan investor & user.

-

Mengurangi resiko insider threat: Bahkan kalau device bocor, sistem tetap aman.

Regulasi & Masa Depan Zero Trust

Pemerintah di berbagai negara sudah mulai mendorong adopsi Zero Trust Security melalui regulasi:

-

AS melalui Executive Order 14028: Mewajibkan lembaga federal menerapkan Zero Trust.

-

Uni Eropa melalui NIS2 Directive: Menekankan kontrol akses dinamis.

-

ASEAN Cybersecurity Cooperation Strategy: Menyertakan prinsip-prinsip Zero Trust di roadmap regional.

Ke depan, Zero Trust akan jadi bagian wajib dari compliance perusahaan yang berurusan dengan data sensitif (keuangan, kesehatan, edukasi). Bahkan startup yang ingin IPO atau kerja sama dengan korporasi global bakal diminta bukti penerapan sistem keamanan seperti ini.

-